L'intelligence artificielle transforme la cybersécurité dans le cloud en 2025. Avec 44% des entreprises victimes de violations de données cloud et plus de 200 alertes quotidiennes à traiter, les équipes sécurité font face à un défi inédit. L'IA aide à répondre à cette équation en automatisant la détection comportementale et en réduisant jusqu’à 85% les faux positifs.

Le paradoxe de la sécurité cloud moderne

Les organisations migrant vers AWS découvrent rapidement un paradoxe troublant : plus elles adoptent de services cloud, plus le volume de données de sécurité explose, tandis que le temps pour réagir aux menaces se réduit.

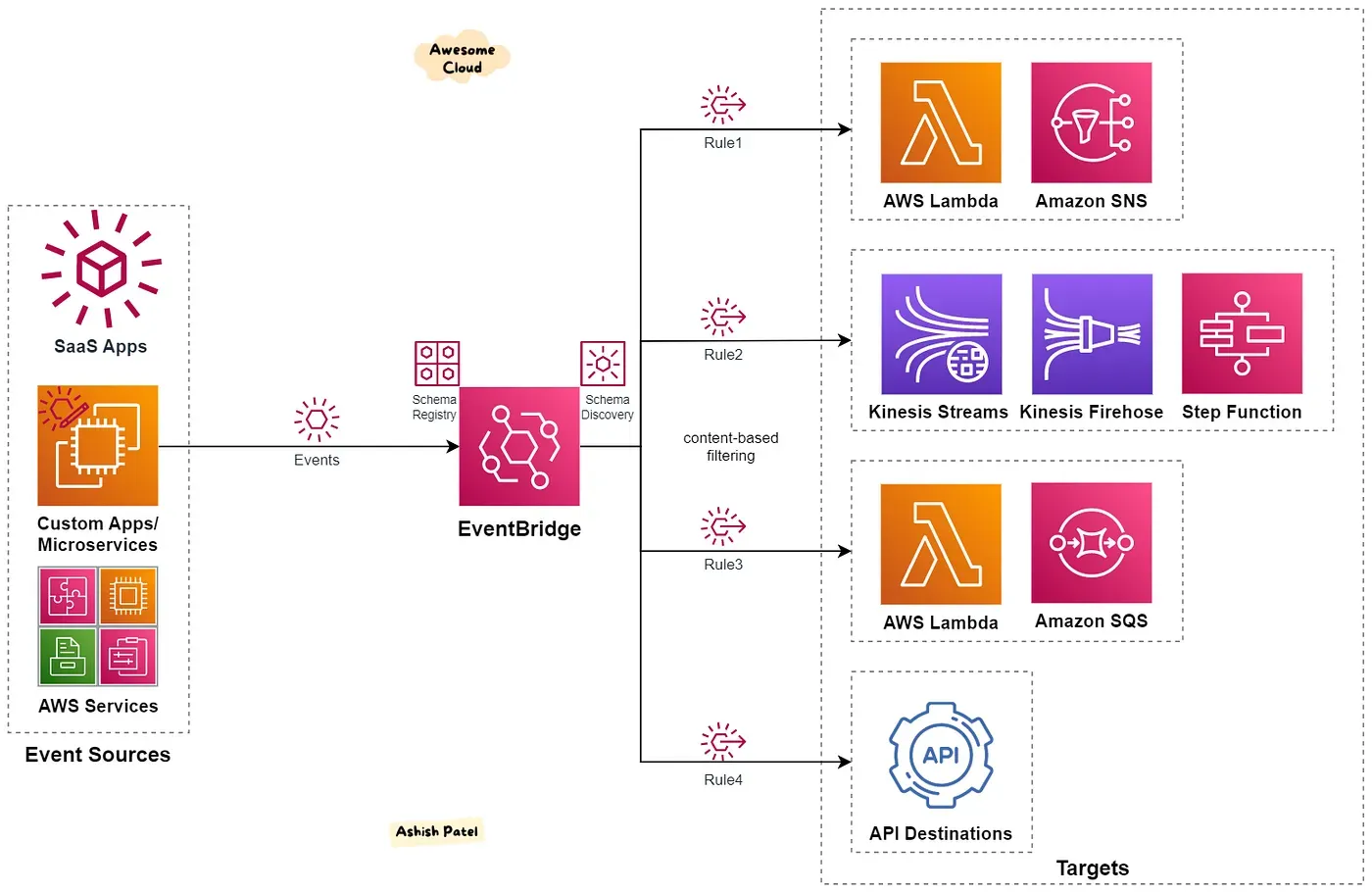

Ce schéma représente l’organisation et l’interconnexion des principaux services AWS (EventBridge, SageMaker, Lambda) qui collaborent pour collecter, analyser et répondre automatiquement aux menaces via l’IA.

Dans un environnement AWS typique, CloudTrail génère des milliers d'événements par heure, CloudWatch collecte des centaines de métriques, et les VPC Flow Logs capturent chaque paquet réseau. Cette richesse d'informations devient rapidement ingérable avec les approches traditionnelles.

Les systèmes de règles statiques montrent leurs limites. Une règle comme "alerte après 5 tentatives de connexion échouées" ne distingue pas un développeur légitime qui a oublié son mot de passe d'un attaquant sophistiqué. Le résultat : une avalanche de faux positifs qui noient les vraies menaces.

Cette approche binaire ignore le contexte métier, les patterns comportementaux historiques et les corrélations entre événements. Elle traite chaque alerte isolément, sans comprendre qu'une tentative de connexion suspecte, un accès inhabituel à un bucket S3 et une modification IAM peuvent faire partie du même scénario d'attaque.

L'IA comme révolution comportementale

L'IA révolutionne cette approche en introduisant l'analyse comportementale contextuelle. Plutôt que des règles rigides, elle apprend continuellement des patterns normaux pour identifier les anomalies significatives.

Le processus débute par une phase d'apprentissage où l'IA analyse l'historique des activités légitimes. Elle identifie qui se connecte habituellement quand, d'où, avec quels patterns d'utilisation des services AWS. Elle comprend les cycles métier, les pics d'activité normaux, les corrélations entre systèmes.

Cette baseline devient la référence pour détecter les déviations. Quand un utilisateur accède depuis un pays inhabituel à 3h du matin, l'IA analyse le contexte : voyage-t-il fréquemment ? Son équipe travaille-t-elle sur un projet international ? Les services accédés correspondent-ils à ses responsabilités ?

Cette approche contextuelle calcule un score de risque nuancé (entre 0 et 1) plutôt qu'un simple "alerte/pas d'alerte". Un score de 0.3 indique une activité légèrement inhabituelle nécessitant une surveillance renforcée, tandis qu'un score de 0.9 déclenche une investigation immédiate.

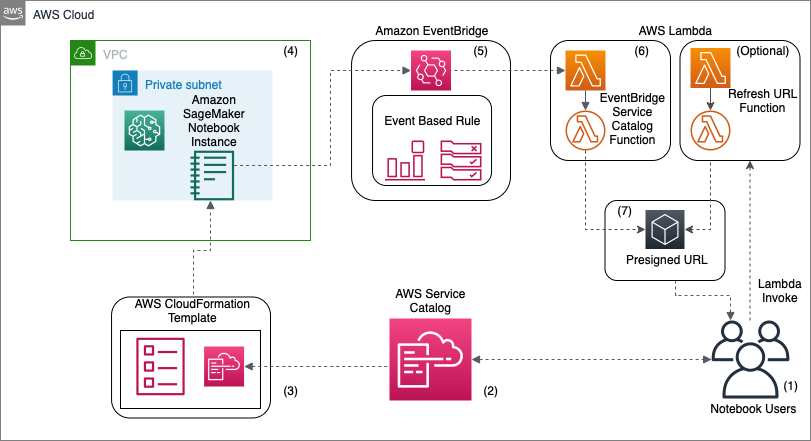

Ce schéma détaille le flux opérationnel automatisé depuis la détection d’un événement critique jusqu’à la prise de décision et l’activation des actions de réponse adéquates, illustrant le processus métier que l’IA orchestre pour sécuriser l’environnement AWS.

Architecture technique en trois composants

L'implémentation s'articule autour de trois composants qui s'intègrent dans l'écosystème AWS existant.

Premier composant : Collecte intelligente Amazon EventBridge capture en temps réel les événements de CloudTrail, GuardDuty, Security Hub et VPC Flow Logs, en appliquant des filtres intelligents pour router différents types d'événements selon leur criticité.

resource "aws_cloudwatch_event_rule" "security_intelligence" {

name = "ai-threat-detection"

event_pattern = jsonencode({

source = ["aws.guardduty", "aws.securityhub", "aws.cloudtrail"]

detail-type = ["GuardDuty Finding", "Security Hub Findings"]

})

}

Deuxième composant : Analyse IA Amazon SageMaker héberge des modèles de machine learning spécialisés dans la détection d'anomalies. L'algorithme Isolation Forest analyse les patterns d'utilisation pour identifier les comportements suspects.

class CloudSecurityAI:

def __init__(self):

self.isolation_forest = IsolationForest(contamination=0.1)

def analyze_user_behavior(self, cloudtrail_events):

features = self.extract_behavioral_features(cloudtrail_events)

anomaly_scores = self.isolation_forest.decision_function(features)

return {

'threat_level': self.calculate_risk_score(anomaly_scores),

'suspicious_patterns': self.identify_attack_vectors(features),

'recommended_actions': self.generate_response_strategy(anomaly_scores)

}

Troisième composant : Réponse automatisée AWS Lambda orchestre les actions selon le niveau de risque. Pour une menace critique (score > 0.8), isolation automatique de la ressource. Pour une menace modérée (0.5-0.8), monitoring renforcé et investigation. Pour une activité inhabituelle (<0.5), enrichissement des logs.

Services AWS intelligents

Amazon GuardDuty utilise déjà le machine learning pour identifier les activités malveillantes en analysant des téraoctets de données en temps réel. Sa nouveauté : l'analyse du trafic réseau des fonctions Lambda et la détection d'activités de cryptominage.

AWS Security Hub agit comme cerveau central, agrégeant et corrélant les findings multiples. Son IA excelle dans la réduction du bruit en regroupant automatiquement les alertes connexes et en calculant des scores de priorité contextuels.

Amazon Macie utilise l'IA pour découvrir et protéger automatiquement les données sensibles. Au-delà de la reconnaissance de formats, Macie comprend le contexte métier et détecte les fuites subtiles comme l'accès inhabituel à des documents confidentiels.

Implémentation progressive

L'implémentation suit trois phases pour minimiser les risques de perturbation.

Phase 1 : Baseline (2-4 semaines) Établissement de la baseline comportementale sans actions automatiques. L'IA apprend les patterns normaux incluant différents cycles métier.

Phase 2 : Détection passive L'IA génère des scores de risque sans déclencher d'actions automatiques. Objectif : moins de 15% de faux positifs avant l'automatisation.

Phase 3 : Automatisation graduée Activation des réponses automatiques pour les scénarios critiques, supervision humaine maintenue pour les cas complexes.

Mesurer le succès

Le succès se mesure par trois indicateurs clés :

Temps moyen de détection (MTTD) : réduction typique de 4 heures à 15 minutes pour les menaces critiques.

Réduction des faux positifs : passage de 85% à 12%, transformant l'expérience des équipes sécurité.

Automatisation des réponses : 80% des incidents de niveau 1 traités automatiquement.

def calculate_security_metrics():

detection_metrics = {

'mean_time_to_detection': calculate_mttd(),

'false_positive_rate': calculate_false_positive_ratio(),

'automated_response_rate': calculate_automation_percentage()

}

# Publication vers CloudWatch

for metric_name, value in detection_metrics.items():

cloudwatch.put_metric_data(

Namespace='Security/AI',

MetricData=[{'MetricName': metric_name, 'Value': value}]

)

Vers une sécurité autonome

L'évolution ne s'arrête pas à la détection. L'IA générative transforme l'investigation d'incidents en automatisant la génération de rapports détaillés et de recommandations. La prédiction de menaces permet d'anticiper les vecteurs d'attaque probables et de suggérer des mesures préventives.

L'objectif : une sécurité autonome gérant les incidents de routine tout en apprenant continuellement, avec maintien de l'expertise humaine pour les cas complexes.

L'IA comme multiplicateur d'expertise

L'automatisation intelligente, optimisée par l'IA, renforce considérablement la sécurité cloud en agissant comme un multiplicateur d'expertise humaine. L'IA analyse des volumes massifs de données et détecte des modèles complexes, permettant aux experts de se concentrer sur des tâches critiques. Cette synergie entre l'IA et l'humain marque une nouvelle ère pour la sécurité, où la technologie décuple les capacités d'analyse sans compromettre la prise de décision. Investir dans l'IA pour la sécurité offre un avantage concurrentiel durable, protégeant les actifs numériques et favorisant l'agilité nécessaire à la transformation digitale.

Sources et ressources

Documentation AWS officielle :

- Security in AWS Lambda

- Best practices for working with AWS Lambda functions

- AWS Lambda Security Best Practices - CloudViz

- How To Ensure your AWS Lambda Security - Sysdig

- The Future of Cloud Security: 7 Key Trends in 2025 - Cymulate

- Top Cloud Security Trends in 2025 - Check Point

- AWS Security Best Practices 2025 - SentinelOne

- US Cloud Security Challenges: Key Insights For 2025 - Cyble

- Top 2025 Cloud Security Predictions - Orca Security